DorkBot变种俘获大量肉鸡,U盘拷贝需谨慎

来源:FreeBuf.COM2019.06.201.简述

近日,深信服EDR安全团队接到某用户反馈,其内网170多台主机被检测出僵尸网络病毒,而且奇怪的是,这些主机之间并没有通过网络进行传播感染,那么为何被感染的主机一直增多呢?深信服EDR安全团队通过深入追踪分析,发现这个病毒是通过U盘进行传播感染,是DorkBot的一个变种。通过深信服安全云脑,发现DorkBot仍然还是比较流行的僵尸网络病毒家族。

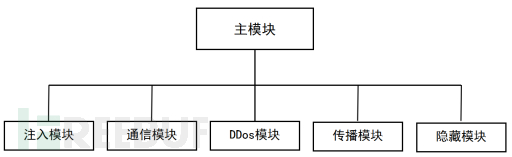

该DorkBot病毒变种属于蠕虫病毒,被感染的所有主机都会沦为黑客的肉鸡,不定期对外网主机进行DDoS攻击,同时其还具有极强的隐蔽性,运行之后会把恶意代码注入到合法进程,然后删除自身,使得客户很难发现主机被感染了。

2.攻击场景

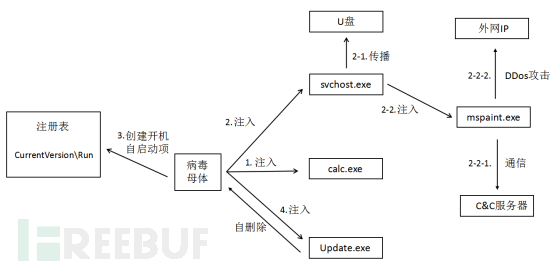

2.1 病毒流程

2.2 攻击现场

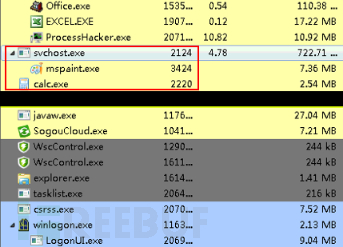

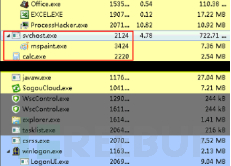

运行ProcessHacker查看进程列表,发现有三个可疑的进程svchost.exe、mspaint.exe、calc.exe(这三个进程皆没有窗口)。

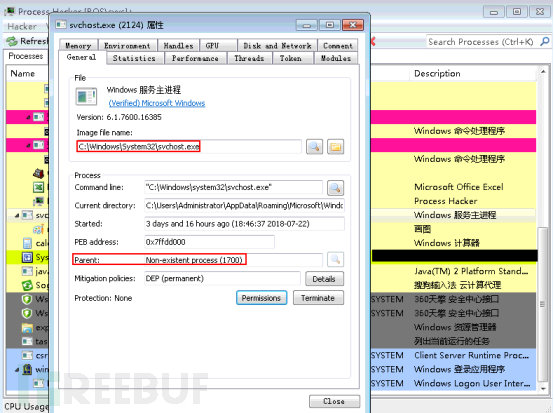

查看该svchost.exe进程的信息,发现它没有父进程,猜测它应该是被病毒创建出来的孤儿进程(合法的svchost.exe父进程为services.exe)。

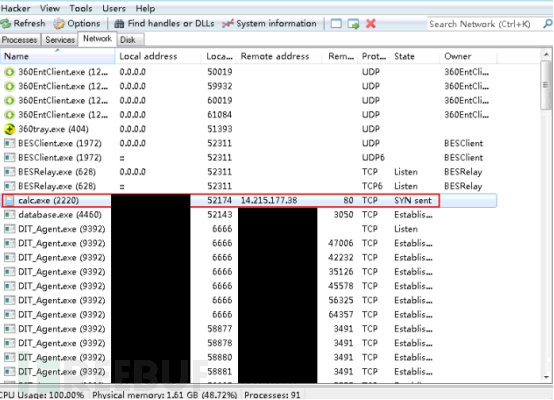

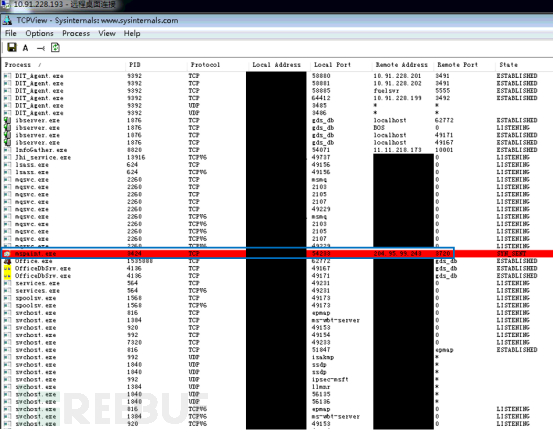

calc.exe也没有父进程,同时calc.exe还试图连接可疑IP。

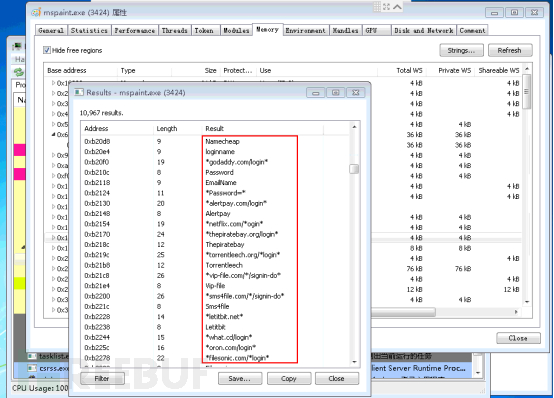

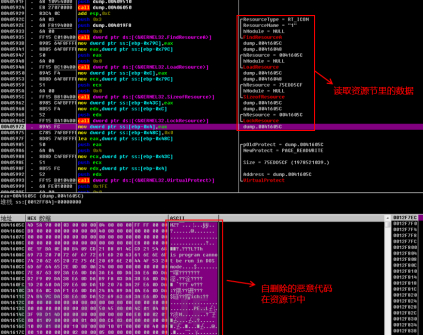

这三个进程特征行为几乎相同,我们以mspaint.exe为例进行检测。使用工具发现,其内存中存在RWX内存段和PE结构,这是很典型的进程注入特征。

通过检索字符串,更加确凿该进程被注入了,而且恶意行为可能是窃取某些网站的密码。

mspaint.exe和calc.exe一样都有连接可疑IP的行为。

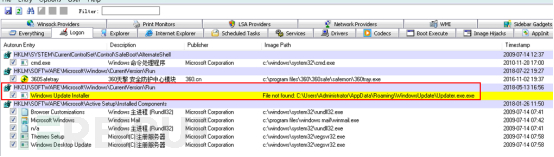

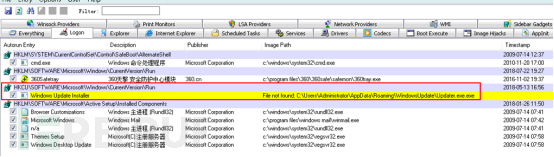

病毒为了实现开机自启动,在注册表中添加了Updater.exe.exe的自启动项(该文件此时已被我们的EDR工具所隔离)。

3.病毒分析

3.1 病毒结构

3.2 注入模块

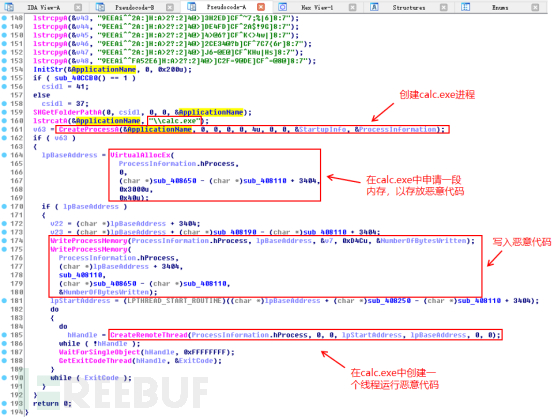

在主函数的开头,病毒母体创建一个线程完成calc.exe进程的创建及注入。

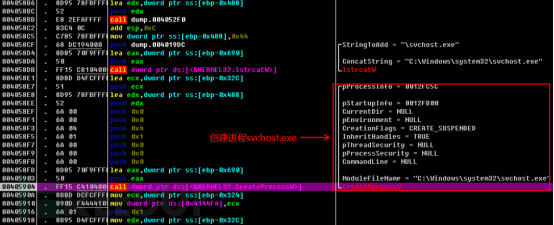

注入恶意代码到svchost.exe。

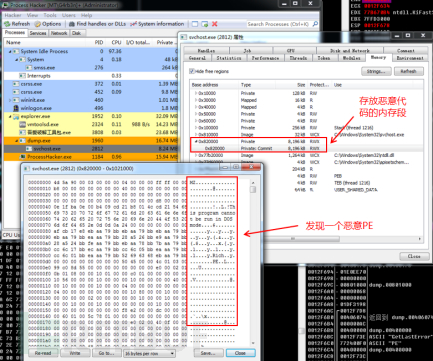

在svchost.exe的内存中发现了一个可疑PE文件。

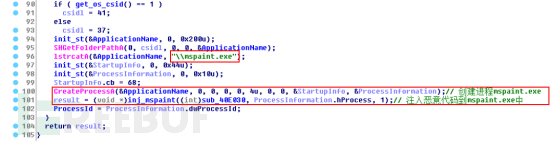

创建进程mspaint.exe并注入恶意代码,该工作由svchost.exe完成。

3.3 通信模块

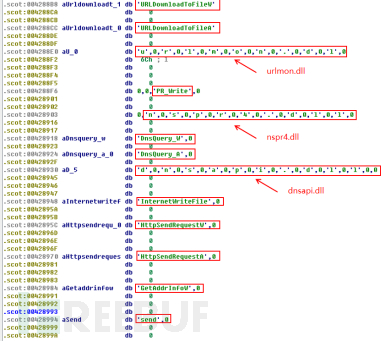

病毒将网络连接相关的所有API写入了scot节,运行时对它们进行动态加载,所以我们在函数导入表中根本看不到这些API。

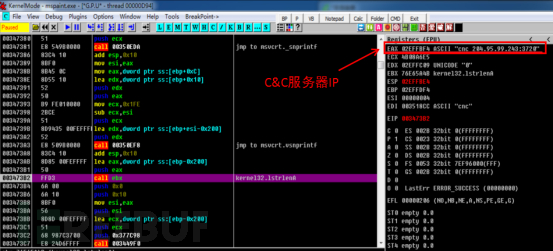

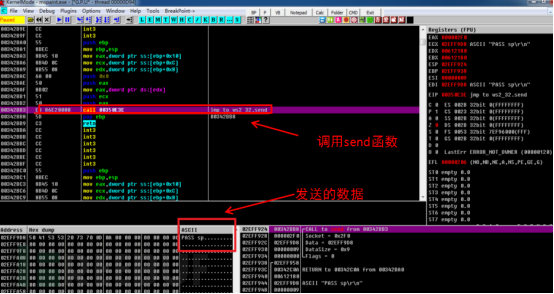

当mspaint.exe运行时,这些API就会被动态加载和调用,以下是mspaint.exe跟其中一个C&C服务器通信的过程。

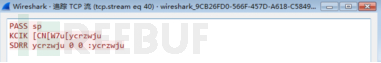

从Wireshark抓到的流量可以发现,这发送的数据应该是被编码后的指令。

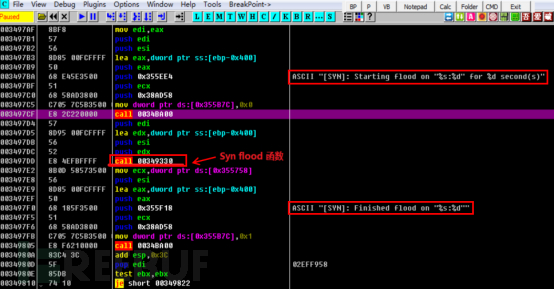

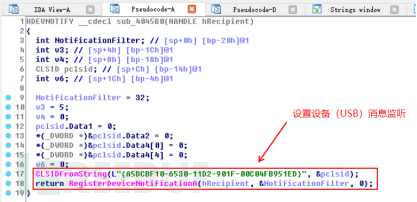

3.4 DDoS模块

跟C&C服务器通信后,C&C服务器会不定期对所有肉鸡下发攻击命令,攻击主要是以DDos的形式进行的。如下是肉鸡向外进行SYN Flood和UDP Flood的过程。

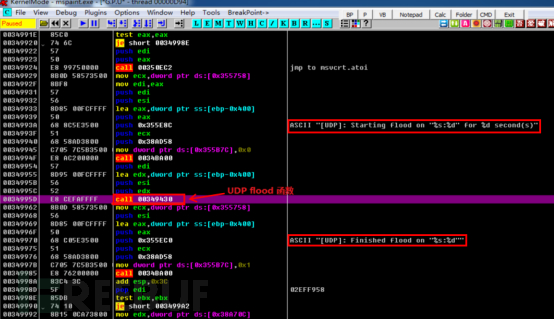

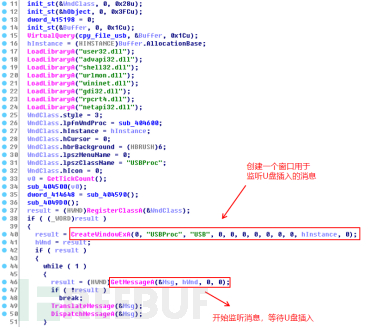

3.5 传播模块

该病毒通过U盘进行传播,相关代码在进程svchost.exe中实现。

3.6 隐藏模块

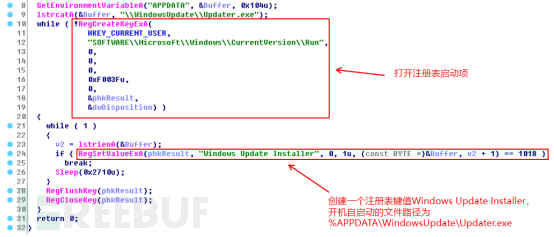

病毒最后会将自己添加到注册表启动项中,实现开机自启动。

然后创建一个子进程将病毒母体删除。

4.解决方案

(1)终止红框中的恶意进程,其中svchost.exe是没有父进程的svchost.exe。

(2)删除HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run项下的Windows Update Installer键以及对应的文件C:\Users\Administrator\AppData\Roaming\WindowsUpdate\Updater.exe。

(3)删除U盘中的隐藏文件(病毒母体和autorun.inf),在这之前要设置文件显示选项为显示隐藏文件。

(4)建议对全网进行一次安全检查和杀毒扫描,结合安全服务,加强防护工作。推荐使用深信服安全感知+防火墙+终端响应平台,对内网进行感知、查杀和防护。

5.相关IOC

文件MD5:

44EA6A2CEEF1A2D49A66A78E85B73F15

7BCCE7FD7E247C7C6BCF762F3863E806

热门文章

七一将临,过去几周网络黑客攻击暴增30%

在建党100周年来临之际,创宇盾将为包括党、政、军、事业单位、教育、医疗等重点客户提供免费网络安全保障服务。

FBI 向托管 Cyclops Blink 恶意软件的僵尸网络服务器发起了行动

美国联邦调查局(FBI)透露,该机构于今年 3 月发起了针对 GRU 控制的大型僵尸网络的专项行动。在获得加利福尼亚和宾夕法尼亚两州法院的授权后,FBI 清理了存在于指挥和控制服务器(C2S)上的所谓 Cyclops Blink 恶意软件,从而切断了其与受感染设备的连接。

Meta 在新报告中提及黑客组织发布虚假的“乌克兰军队投降”信息

根据Meta(Facebook的母公司)的一份新的安全报告,一个与白俄罗斯有关的黑客组织试图入侵乌克兰军事人员的Facebook账户,并从黑客账户发布视频,谎称乌克兰军队投降。这场黑客行动之前被安全研究人员称为”Ghostwriter”,是由一个名为UNC1151的组织实施的,该组织在Mandiant进行的研究中与白俄罗斯政府有关。

关注知道创宇云安全

获取安全动态