Office 365出现网络钓鱼,用户需多加注意

来源:FreeBuf.COM2019.06.20近日,一种新形式的钓鱼活动出现在网络中,攻击者会将钓鱼内容伪装成Office 365点警告邮件,并告知用户他们的账户中出现异常数量的文件删除。

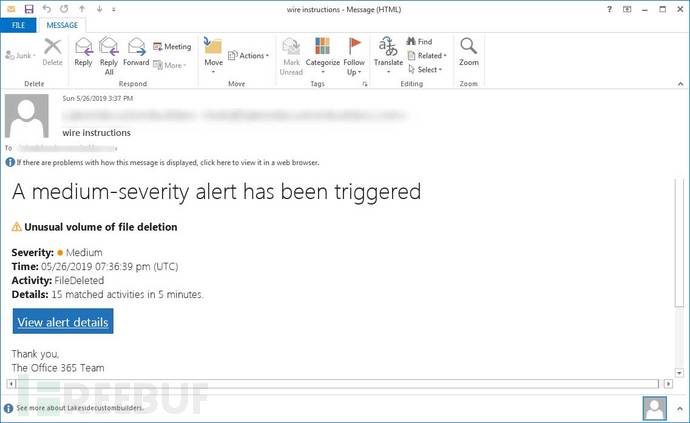

如下图所示,钓鱼攻击以Office 365警告内容的形式出现,声称用户已触发中级威胁警报,并告知用户在他的账户中发生了大量文件删除行为,诱使用户点击警告框。

邮件原文如下:

您已触发中级威胁警报

账户中存在不正常的文件删除行为

严重程度:中等

时间:2019年5月26日 上午 7:36:39(UTC)

事件:文件删除

详情:5分钟内出现15起相似事件

查看详情

谢谢

Office 365团队

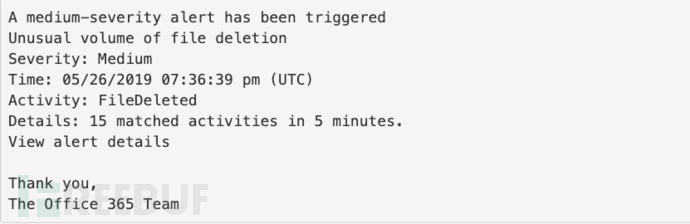

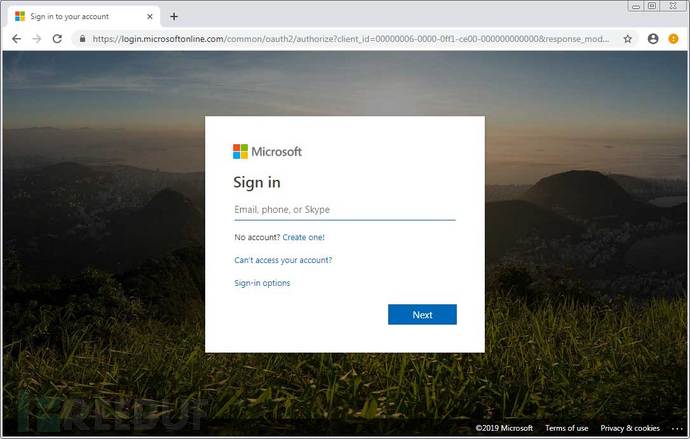

如果你点击了“查看详情”的链接,那么将会打开一个Microsoft的账户登录页面,并提醒你登录。(当然,这个页面是伪造的)

虚假的登录页面

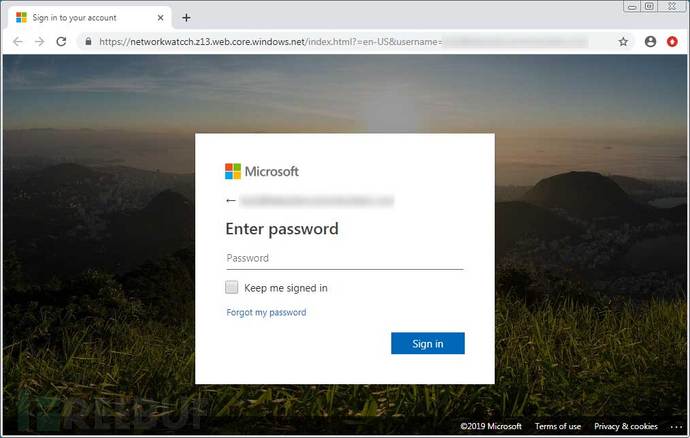

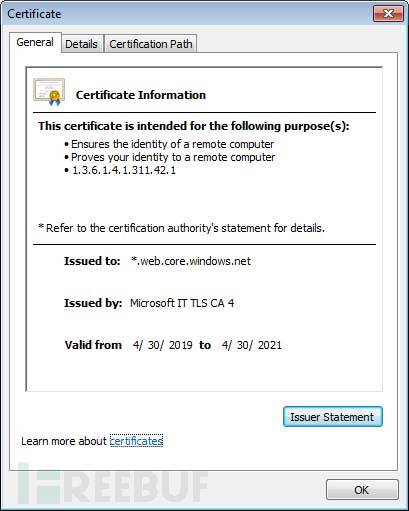

由于此页面托管在Azure上,因此该站点也使用了Microsoft签名的证书,所以会显示其为受到Microsoft信任的URL,这也进一步加强了钓鱼行为的“合规性”。因此,越来越多的网络诈骗者开始选择使用Azure。

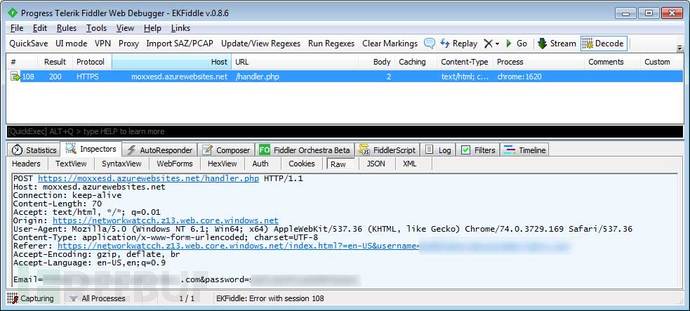

当用户输入密码时,所输入的邮件地址和密码会被发送到这个地址:https://moxxesd.azurewebsites.net/handler.php,这便是攻击者为钓鱼所准备的网址,该页面会保存所有输入的数据。

在输入一次之后,登录页面会刷新并将用户重定向至正常登录页面:https://portal.office.com并提示再次登录。

真实的登录页面

一直以来,我们都建议用户在用网时仔细检查可疑的网络连接,并关注网址细节,尽量避免虚假页面。但现在越来越多的伪造页面开始托管在Azure上,并且类似于windows.net和azurewebsites.net这样的域,就更难辨别真假。

对于Microsoft账户和outlook账户登录,请务必记住,登录表单只会来自microsoft.com、live.com或outlook.com。如果发现有任何来自其他URL的Microsoft登录表单,请不要使用。

热门文章

七一将临,过去几周网络黑客攻击暴增30%

在建党100周年来临之际,创宇盾将为包括党、政、军、事业单位、教育、医疗等重点客户提供免费网络安全保障服务。

FBI 向托管 Cyclops Blink 恶意软件的僵尸网络服务器发起了行动

美国联邦调查局(FBI)透露,该机构于今年 3 月发起了针对 GRU 控制的大型僵尸网络的专项行动。在获得加利福尼亚和宾夕法尼亚两州法院的授权后,FBI 清理了存在于指挥和控制服务器(C2S)上的所谓 Cyclops Blink 恶意软件,从而切断了其与受感染设备的连接。

Meta 在新报告中提及黑客组织发布虚假的“乌克兰军队投降”信息

根据Meta(Facebook的母公司)的一份新的安全报告,一个与白俄罗斯有关的黑客组织试图入侵乌克兰军事人员的Facebook账户,并从黑客账户发布视频,谎称乌克兰军队投降。这场黑客行动之前被安全研究人员称为”Ghostwriter”,是由一个名为UNC1151的组织实施的,该组织在Mandiant进行的研究中与白俄罗斯政府有关。

关注知道创宇云安全

获取安全动态