热门文章

12月27日关于对长期未接入使用用户数据清理的通知

尊敬的用户: 您好! 为规范接入使用,知道创宇云防御平台从即日起,将对长期未登录、未实际接入使用的用户,进行数据清理、服务关停。

[公告]12月30日关于报表及日志服务维护的通知

接运营商通知,北京时间 2024-12-30 00:00~06:00 将对报表及日志服务所在机房进行割接维护。在此期间,可能会导致报表查询/下载及日志下载不可用。若您有相关操作需求,请避开此时段进行。

[公告]12月26日知道创宇云防御节点更新通知

为提供更好更优质的云防御服务,我们将于近期对机房节点进行优化和调整:1)新增IPv4网段:124.238.251.128/25;IPv6网段:240e:940:20c:200:1::/80 2)取消IPv4网段:38.54.35.128/25;IPv6网段:2404:a140:3:3::/64

关注知道创宇云安全

获取安全动态

- 商业服务巨头Conduent遭Maze勒索软件攻击

Maze勒索软件运营商声称已经成功攻击了商业服务巨头Conduent,他们窃取了其网络上未加密的文件并攻破加密设备。

知道创宇2020-06-08  WebSphere远程代码执行漏洞(CVE-2020-4450)

WebSphere远程代码执行漏洞(CVE-2020-4450)2020年6月5日,IBM官方发布通告修复了WebSphere Application Server(WAS)中的远程代码执行(CVE-2020-4450)漏洞,此漏洞由IIOP协议上的反序列化造成,未经身份认证的攻击者可以通过IIOP协议远程攻击WAS服务器,在目标服务端执行任意代码,获取系统权限,进而接管服务器。

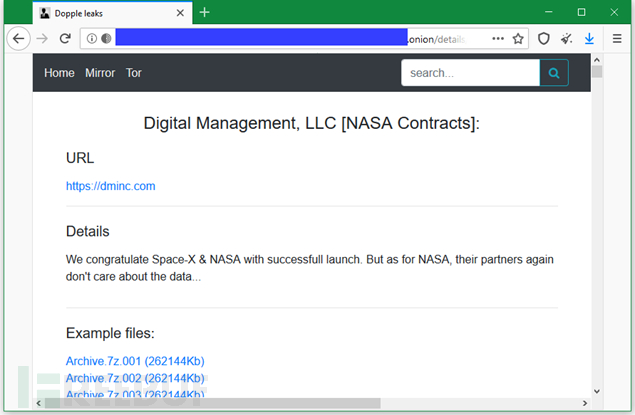

scanv2020-06-05 SpaceX火箭发射成功,勒索团伙入侵其IT供应商内网并留下祝贺信息

SpaceX火箭发射成功,勒索团伙入侵其IT供应商内网并留下祝贺信息SpaceX和美国宇航局NASA首次载人火箭发射成功后不久,勒索团伙DopplePaymer即刻宣布入侵了NASA IT供应商之一DMI的内网。

知道创宇2020-06-05 用友NC反序列化远程命令执行“0-Day”漏洞

用友NC反序列化远程命令执行“0-Day”漏洞2020年6月4日,知道创宇监测到有国内安全组织披露用友NC存在反序列化远程命令执行“0-Day”漏洞。经知道创宇安全团队分析,漏洞真实存在,攻击者通过构造特定的HTTP请求,可以成功利用漏洞在目标服务器上执行任意命令,该漏洞风险极大,可能造成严重的信息泄露事件。

scanv2020-06-04![[公告] 6月3日 襄阳IPv6新机房上线的通知](https://secstatic.yunaq.com/public/10020190620070502102000004034021.jpg) [公告] 6月3日 襄阳IPv6新机房上线的通知

[公告] 6月3日 襄阳IPv6新机房上线的通知知道创宇云安全将于北京时间 2020年6月3日 上线襄阳IPv6新机房,IP段为 2409:8c4d:5200:c::/64。若您的网站前端有安全防护设备,请及时更新白名单配置。

知道创宇2020-06-03 Fastjson<=1.2.68远程代码执行漏洞

Fastjson<=1.2.68远程代码执行漏洞知道创宇监测到有消息称Fastjson在1.2.68及以下版本中存在远程代码执行漏洞,该漏洞可绕过autoType开关的限制,从而反序列化有安全风险的类,攻击者利用该漏洞可实现在目标机器上的远程代码执行。

scanv2020-06-01![[公告] 6月3日-4日 襄阳移动机房升级通知](https://secstatic.yunaq.com/public/10020190620070502102000004034021.jpg) [公告] 6月3日-4日 襄阳移动机房升级通知

[公告] 6月3日-4日 襄阳移动机房升级通知接湖北移动通知,将于北京时间 2020-06-03 00:00:00 至 2020-06-04 00:00:00 进行机房升级维护,涉及 IP段 111.47.226.0 ~ 111.47.226.255。由云安全防护的网站不受影响。

知道创宇2020-06-01 Apache Kylin 远程命令执行漏洞(CVE-2020-1956)

Apache Kylin 远程命令执行漏洞(CVE-2020-1956)近日,Apache官方发布安全公告,修复了一个Apache Kylin的远程命令执行漏洞(CVE-2020-1956)。Apache Kylin中的静态API存在安全漏洞。攻击者可借助特制输入利用该漏洞在系统上执行任意OS命令。

scanv2020-05-30