热门文章

[公告]4月2日淮安联通机房割接通知

接江苏联通运营商通知,将于北京时间2025-04-02 00:00至2025-04-02 06:00对淮安联通机房进行割接维护,涉及 IP段112.84.222.0/25 、2408:873C:9810:1000::/96。

[公告]4月3日知道创宇云防御节点更新通知

为提供更好更优质的云防御服务,我们将于近期对机房节点进行优化和调整,天津电信机房将不再提供服务,涉及IPv4网段:42.81.219.0/25、IPv6网段:240e:928:501:9::/96。

[公告]3月2日关于报表及日志服务维护的通知

北京时间 2025-03-02 00:00~01:00 报表及日志服务将进行维护。在此期间,可能会导致报表查询/下载及日志下载功能不可用。若您有相关操作需求,请避开此时段进行。

关注知道创宇云安全

获取安全动态

- 任天堂就账号被黑事件发布最新声明:共有 30 万账号被入侵

在过去几个月时间里,任天堂被黑客入侵的用户账号数量几乎翻了一番。

知道创宇2020-06-11  遭遇勒索软件攻击 本田暂停工厂生产并关闭办公室

遭遇勒索软件攻击 本田暂停工厂生产并关闭办公室据外媒报道,本田的全球业务受到了勒索软件攻击,这家日本汽车制造商仍在努力让一切恢复正常。

知道创宇2020-06-11 微软6月补丁日多个产品高危漏洞

微软6月补丁日多个产品高危漏洞2020年6月,微软共发布了129个漏洞的补丁程序,其中,包括Microsoft SharePoint Server、Windows Shell、Windows OLE、LNK、Windows系统、Windows浏览器、VBScript、ChakraCore等脚本引擎中的11个漏洞被微软官方标记为紧急漏洞。

scanv2020-06-10- 印度IT公司7年入侵1万多电邮账户 多国政要被殃及

据路透社报道,一家鲜为人知的印度IT公司为客户提供黑客服务,在7年时间里对全球超过1万个电子邮件账户进行入侵。

知道创宇2020-06-10 - 商业服务巨头Conduent遭Maze勒索软件攻击

Maze勒索软件运营商声称已经成功攻击了商业服务巨头Conduent,他们窃取了其网络上未加密的文件并攻破加密设备。

知道创宇2020-06-08  WebSphere远程代码执行漏洞(CVE-2020-4450)

WebSphere远程代码执行漏洞(CVE-2020-4450)2020年6月5日,IBM官方发布通告修复了WebSphere Application Server(WAS)中的远程代码执行(CVE-2020-4450)漏洞,此漏洞由IIOP协议上的反序列化造成,未经身份认证的攻击者可以通过IIOP协议远程攻击WAS服务器,在目标服务端执行任意代码,获取系统权限,进而接管服务器。

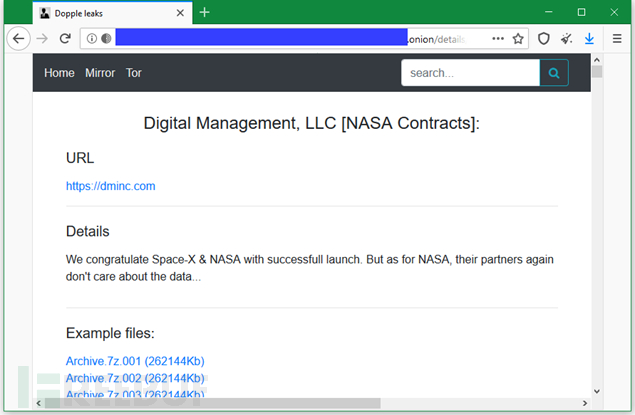

scanv2020-06-05 SpaceX火箭发射成功,勒索团伙入侵其IT供应商内网并留下祝贺信息

SpaceX火箭发射成功,勒索团伙入侵其IT供应商内网并留下祝贺信息SpaceX和美国宇航局NASA首次载人火箭发射成功后不久,勒索团伙DopplePaymer即刻宣布入侵了NASA IT供应商之一DMI的内网。

知道创宇2020-06-05 用友NC反序列化远程命令执行“0-Day”漏洞

用友NC反序列化远程命令执行“0-Day”漏洞2020年6月4日,知道创宇监测到有国内安全组织披露用友NC存在反序列化远程命令执行“0-Day”漏洞。经知道创宇安全团队分析,漏洞真实存在,攻击者通过构造特定的HTTP请求,可以成功利用漏洞在目标服务器上执行任意命令,该漏洞风险极大,可能造成严重的信息泄露事件。

scanv2020-06-04