攻防对抗+溯源反制,创宇蜜罐实战分享实录(附PPT+直播回放)

来源:知道创宇2020.11.27一、实战对抗中的攻击套路

实战对抗的典型场景——攻防演练,有两个显著特点:

1)短期的高强度网络对抗

2)有条件限定的模拟攻防演练

虽然只是模拟的攻防演练,但也是在一定条件下无限接近于真实的攻击场景。

这种实战对抗有三个突出特征:高烈度、不对等和受控。

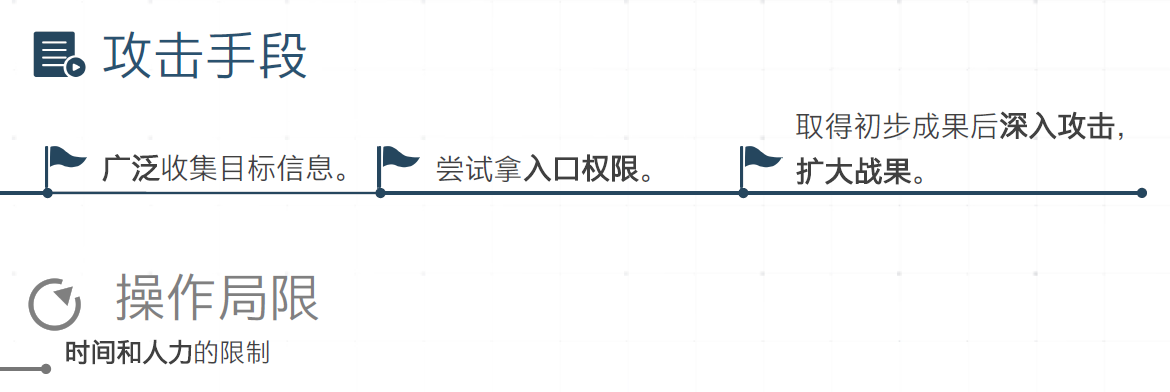

1、侦察阶段

攻击者在做攻击事前准备时,无可避免地会对想攻击的企业或单位所拥有的资产进行目标信息收集;并对搜集到的信息尝试去拿入口权限;拿到权限取得初步成果后再进行深入攻击,然后扩大攻击战果。

在此阶段,攻击手法不限于寻找防守方的真实IP以及一些目标子域名,由于想要攻击的目标信息量非常大,时间和人力的限制便成为了攻击方的操作局限。

因此在众多目标中,攻击者会由易到难地进行尝试;或找准某个目标,直奔其进行尝试;也可能会在互联网公开的平台,如网盘等网站上寻找目标单位遗漏的企业信息或文档等内容。

2、武器构建

根据第一步侦察阶段获取到的系统信息后,攻击者通常会大量收集相关的0day、nday漏洞,并将其内置到已经准备好的攻击工具中,进行一些小范围的尝试性攻击。

在此阶段,部分IDS中可能会记录这些尝试性的攻击,外网应用、邮箱等帐号可能会记录口令爆破甚至小规模DDoS的攻击类型。一些攻击者也可能会使用公开的攻击工具,而公开的工具会带有一定的已知特征。

3、攻击投送/利用/安装

在经历了侦察和武器准备后,攻击者便会开始尝试发动攻击。通过对目标业务系统进行攻击武器的投递、漏洞的利用以及程序安装,对防守方的基础服务端口尝试各种getshell利用。

在此阶段,攻击者很可能会用到大量钓鱼攻击尝试拿到企业内部账号、身份信息;当攻击者进入内网后,会搜集和窃取企业内各种敏感凭证;当攻击者拿下了内网某一设备时,一定会尝试横向渗透,并尝试对内网主机进行远程命令执行。

以上攻击套路不仅存在于攻防演练中,更存在于日常安全运维中。在日常运维中,攻击方发起攻击的时间不确定、方式不确定、攻击者身份不确定。我们需时刻警惕,做好预防措施及安全应急方案。

二、全方位的主动防御体系

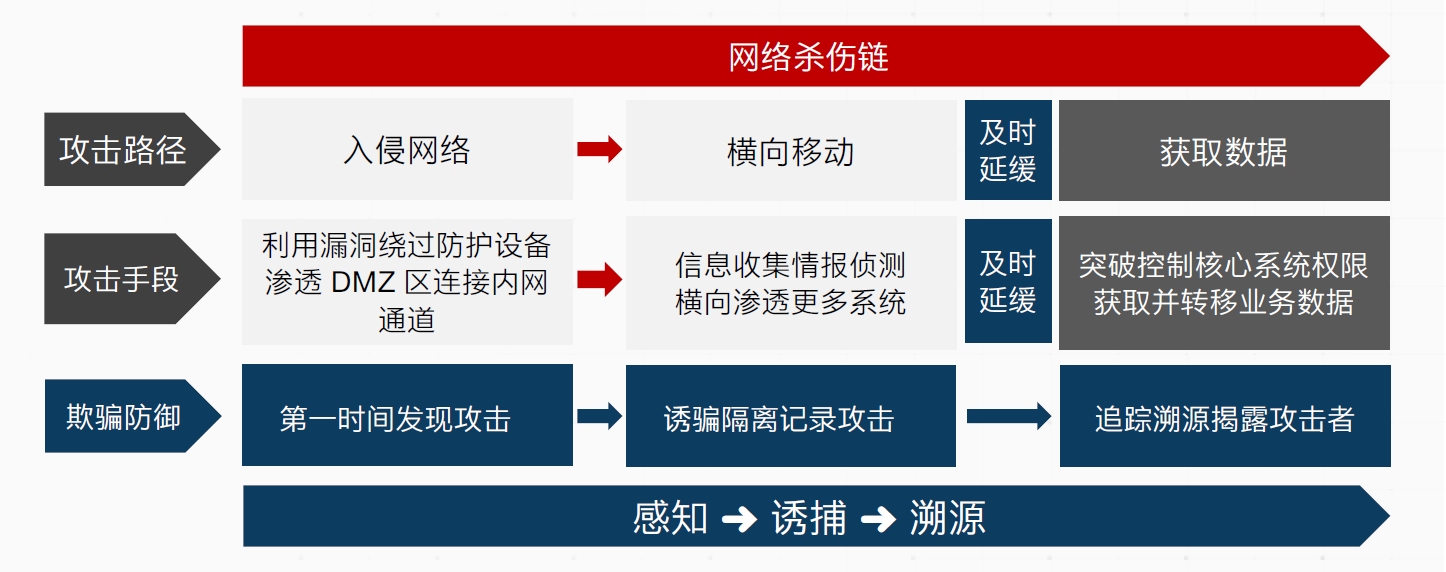

针对以上攻击方式,我们也需要具有一定套路的防御方式去尽可能消耗掉有限的攻击资源,逼迫攻击者使用真实IP,方便我们对业务进行防御,并追溯到攻击者的身份。

基于此,我们提出了基于蜜罐建立的防御方案——主动防御体系。这套方案的主旨是:消灭防守方在攻防对抗中信息不对称劣势,制造针对攻击方信息不对称的优势。

1、防守方案的绘制

通过蜜罐部署防守方案,其目的是层层设防、层层迷惑,延长攻击时间,增加攻击成本。

感知、诱捕和溯源便是蜜罐在攻击过程中最重要的三大功能。

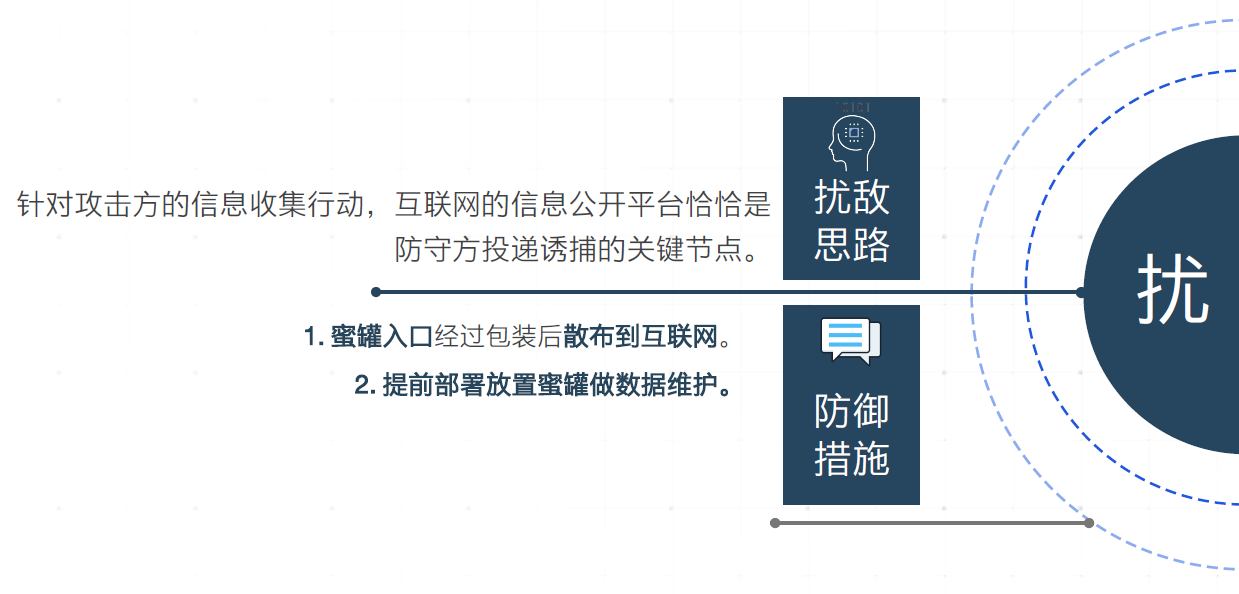

1)攻击事前:信息收集、踩点

这一步,我们的任务是扰乱攻击者。

针对蜜罐的数据维护,一方面可以对蜜罐内部的仿真数据进行日常更新和维护;另一方面,对蜜罐系统制造一些访问记录,增加数据仿真性。通过这些方式,蜜罐的“甜度”会比较高,诱骗性也会更好。

并且,在外网部署蜜罐时应该尽量模拟一些第三方系统或开源系统,诱导攻击者在外网花费时间进行攻击目标的熟悉以及脆弱点的发现,以此给防守方争取更多的机会获取攻击者信息,以达到提前识别黑客威胁,提前做好防御手段的目的。

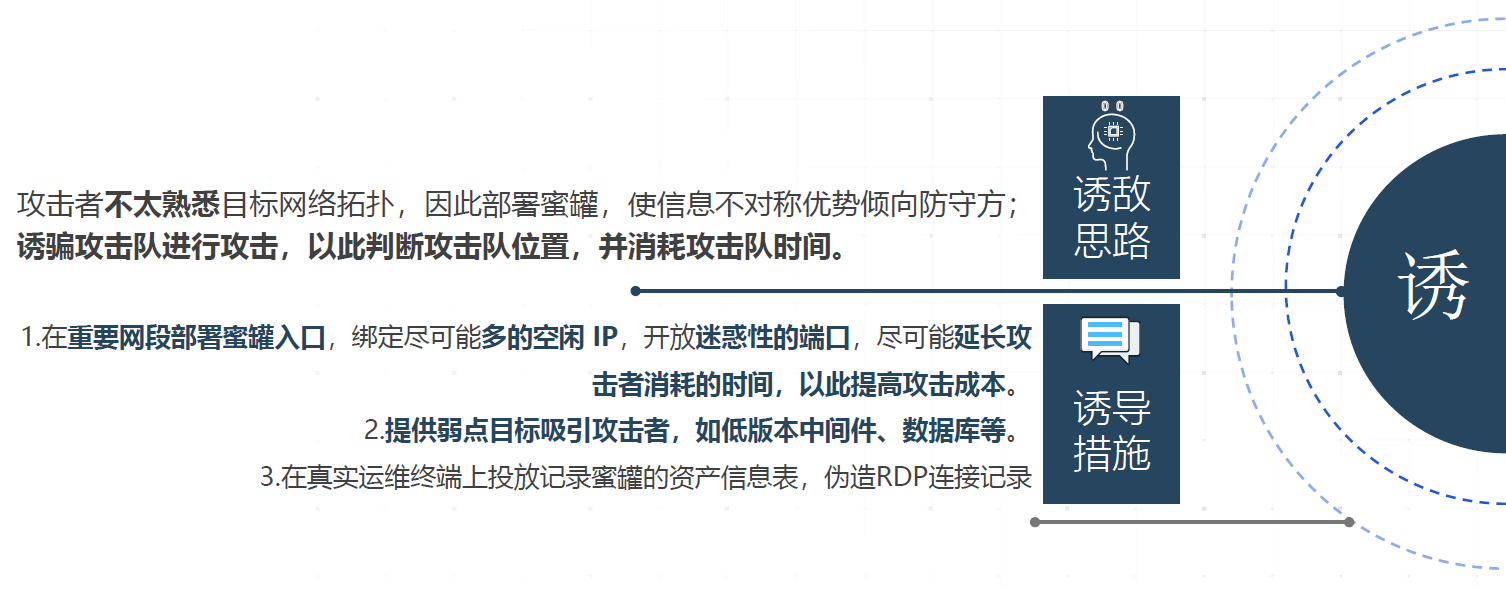

2)攻击事中:内网横向渗透

这一步,我们应考虑如何诱骗攻击者。

3)攻击事后:溯源分析

在攻击事后,我们需要应对的是如何溯源分析攻击人员、攻击流量。

创宇蜜罐会记录下攻击者所有的攻击行为、攻击流量,分析出黑客在蜜罐中尝试攻击所用的攻击路径以及攻击手法。事后将威胁日志提供给客户,客户可以有针对性的比对资产,进行针对性的安全加固工作。

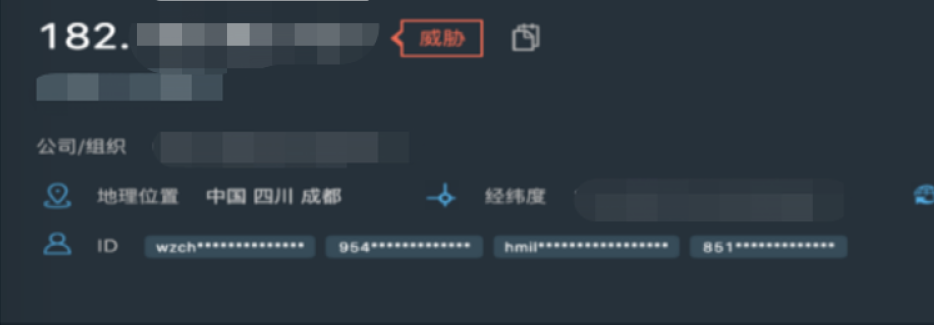

通过蜜罐内集成的溯源插件,可全面绘制黑客的身份画像,通过联动创宇的安全服务和安全能力,为客户提供攻击流量的全网溯源。在绘制黑客画像时,可获取其真实的IP地址、MAC地址,以及所用设备,如浏览器、电脑设备上的一些特定指纹信息。通过溯源插件能够尽可能获取到黑客在社交网站上的账号,从而确定其在网络上的虚拟身份,为之后定位自然人提供更多的信息依据。

2、创宇蜜罐:多锚点欺骗防御+威胁感知

1)三大核心功能

(1)伪装诱骗

自动创建高交互蜜罐,模拟企业多种真实业务及主机分身。在办公、业务等各种网络环境分布式旁路部署客户端,诱骗攻击者通过客户端进入蜜罐。

(2)捕获威胁,及时精准告警

各个网络区域的客户端捕获到威胁后,将攻击流量转发至蜜罐中,并第一时间向用户发起告警,记录蜜罐上发生的所有攻击行为。

(3)攻击溯源

设陷埋点诱捕攻击者,主动追踪获取黑客身份信息,协助客户溯源威胁。

2)六大用户收益

(1)增强高级威胁防御能力

(2)诱骗攻击保护真实资产

(3)发现加固网络薄弱环节

(4)提升威胁捕获响应速度

(5)有效追踪溯源攻击者

(6)情报共享、协同防御

3)“攻不破”的创宇蜜罐

有些企业部署了蜜罐,但却被攻破了,反被攻击者利用。作为保护企业网络安全的产品反而成为了安全弱点,着实让人担忧。在安全问题上,创宇蜜罐有自身的安全保障措施,使其无法被“攻破”。

(1)旁路部署,无外部系统访问权限

创宇蜜罐的部署形态由客户端和管理中心构成。客户端是旁路部署到企业网络中,与企业的真实资产不会发生任何直接联系。客户端只提供简单的流量转发,作为蜜罐的流量代理,所以能够实现环境的隔离。

并且,客户端系统本身不会开放任何服务,蜜罐系统本身也无法获取外部任何系统的访问权限。

(2)自研操作系统,实现环境隔离

蜜罐所用的操作系统是创宇自研的,具有一定的安全保障措施,能够保证不与外界发生任何联系,并且实现环境的隔离。所以即使黑客把创宇蜜罐攻破了,也无法将其作为跳板,横向地对企业的其他资产进行攻击。而系统内的蜜罐也是单独的一个个容器,无法通过一个蜜罐跳到另一个蜜罐。

三、蜜罐实战应用案例分享

实例1:发现Webshell上传

通过创宇蜜罐帮助企业客户发现Webshell上传攻击事件。

√ 攻击事中,感知攻击行为,及时封禁攻击源IP,防止其对企业其他资产实施危险操作。

√ 攻击事后,通过蜜罐及创宇安全能力对攻击者身份进行溯源,在获得相关授权后,追查到自然人身份。

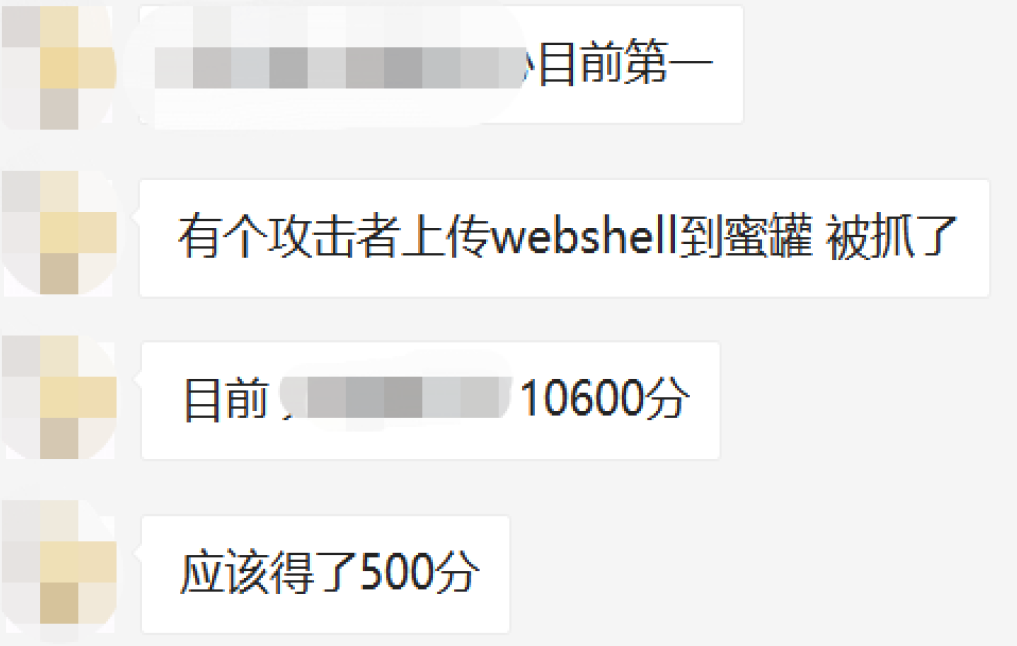

√ 通过创宇蜜罐,帮助企业用户在这一事件的攻防对抗中取得胜利,并帮助客户得分。

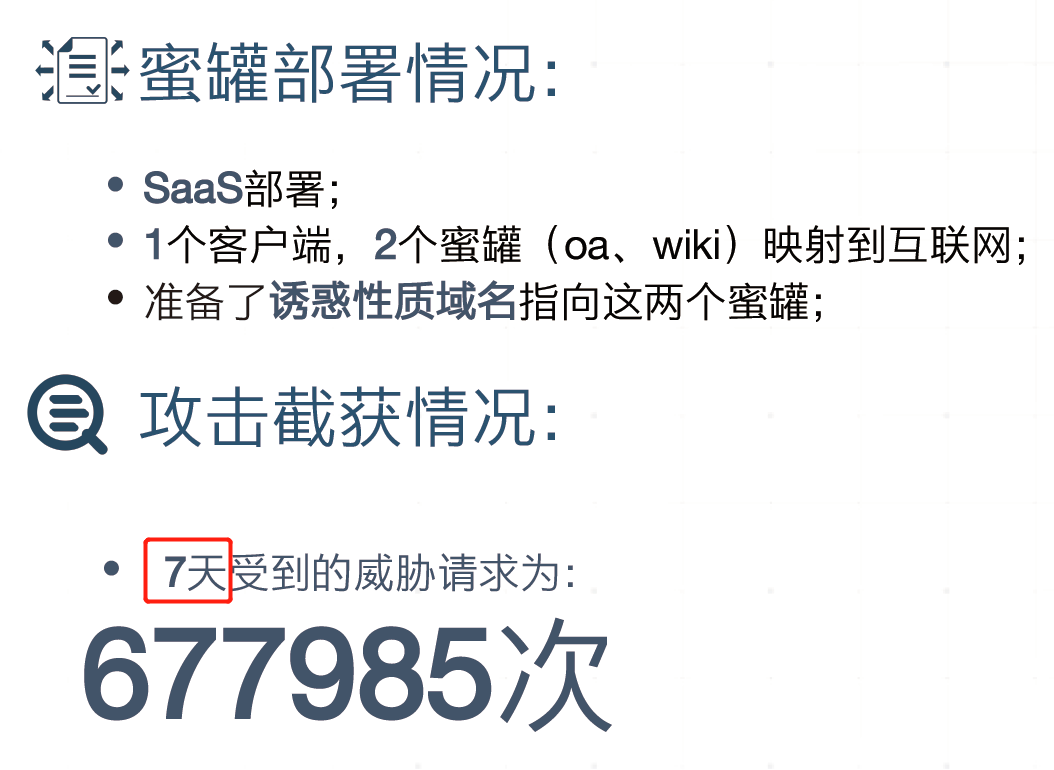

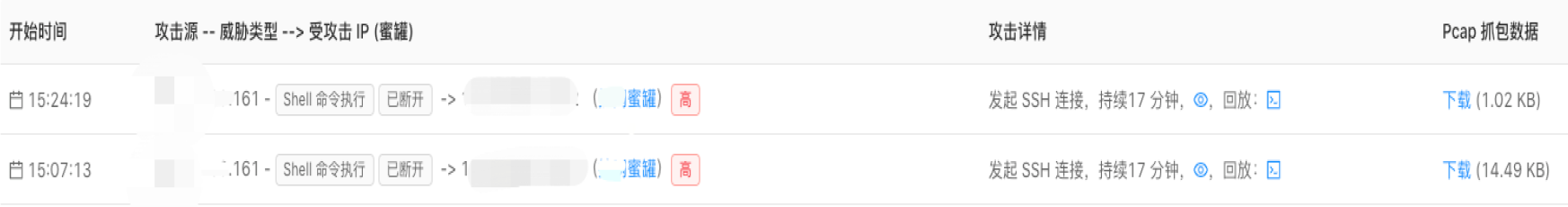

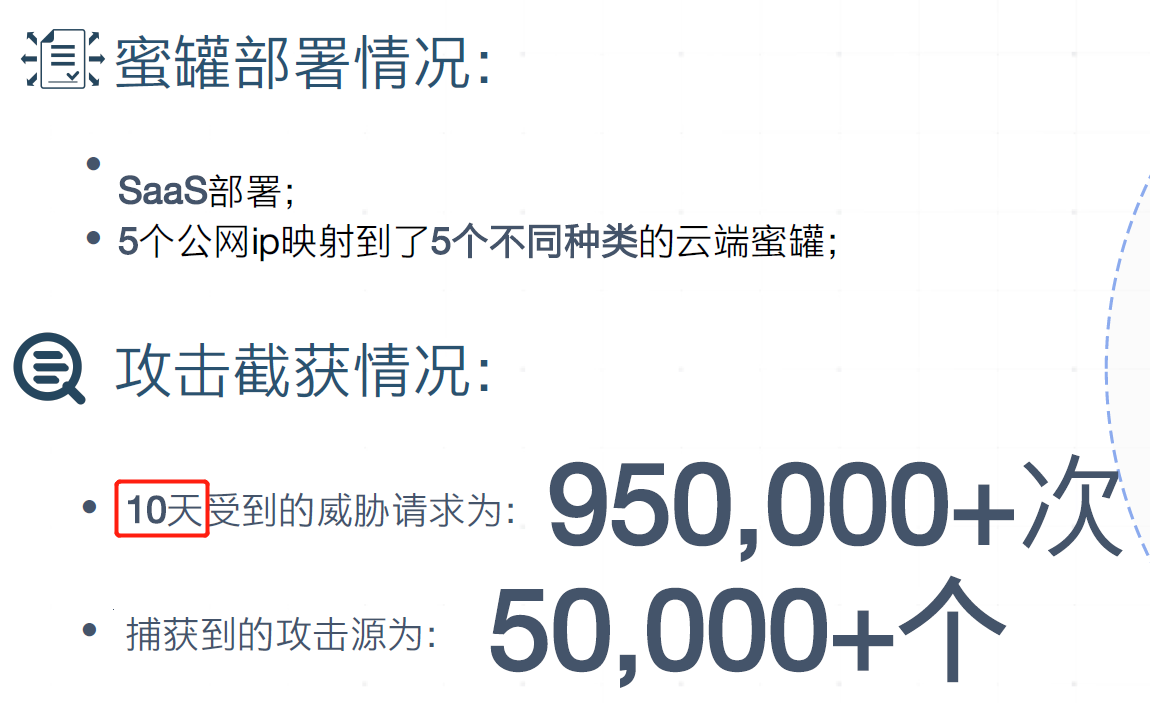

1)蜜罐部署情况及攻击截获情况

2)Webshell上传攻击全记录

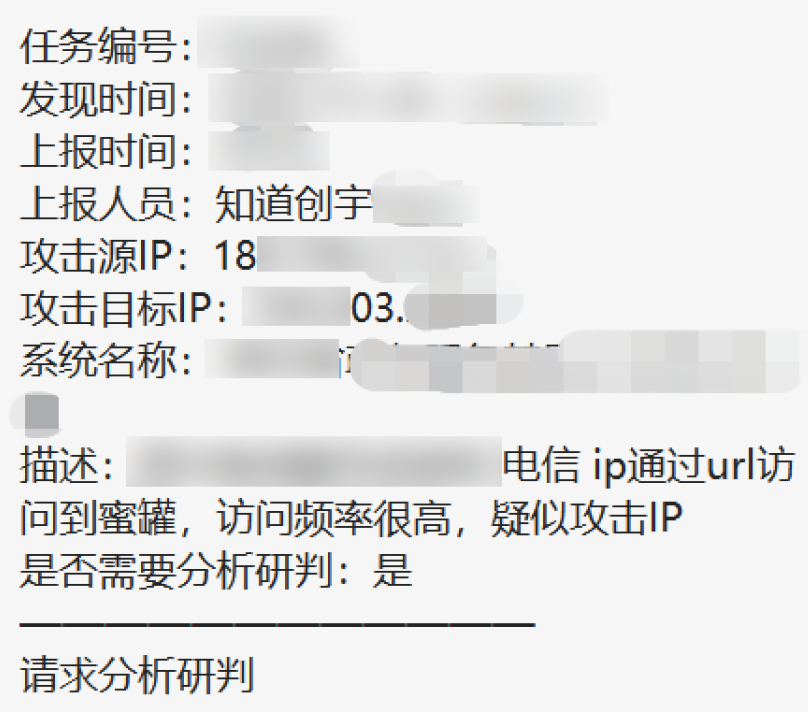

1、识别某IP对敏感域名蜜罐发起高频访问,试图执行Webshell上传

2、提供数据+申请分析研判

3、溯源反制实战得分

实例2:发现挖矿木马植入

通过创宇蜜罐帮助企业客户发现挖矿木马植入。

√ 攻击事件中及时感知,发现攻击行为。

√ 通过部署蜜罐,避免了挖矿病毒植入客户网络环境占用大量资源,进而严重影响设备性能的危险。

1)蜜罐部署情况及攻击截获情况

2)发现挖矿木马植入全过程

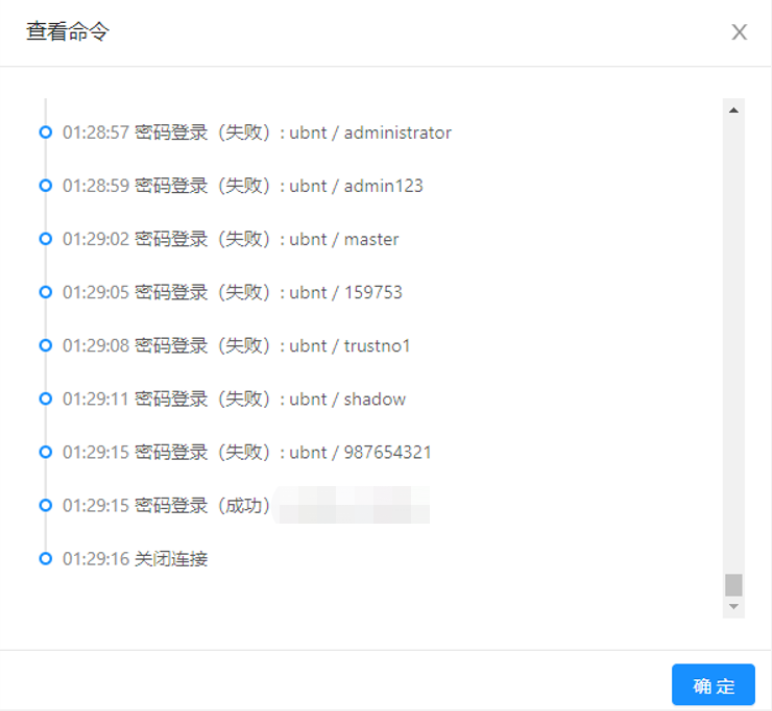

1、发现字典爆破攻击

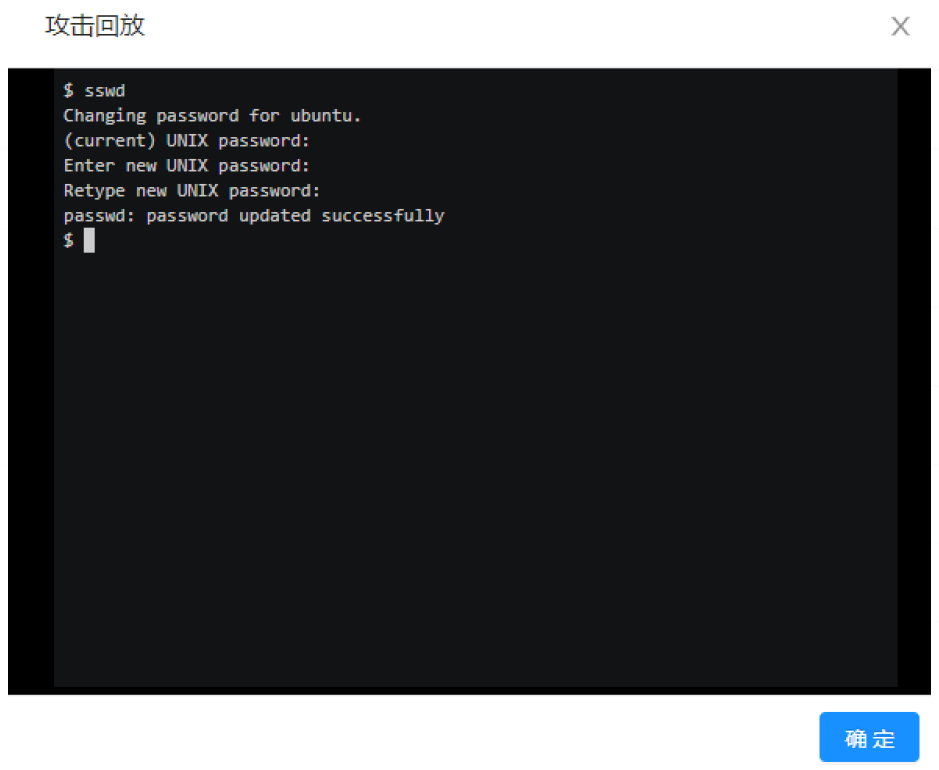

2、默认密码被更改

3、攻击记录分析+确定挖矿

实例3:发现内网勒索病毒

帮助企业客户发现内网存在的勒索病毒。

√ 攻击事中感知,发现攻击行为。

√ 通过部署蜜罐,及时发现并追溯到设备,防止攻击者尝试使用对内网的横向移动攻击,避免其获取更高的权限、悄无声息地攻破内网。

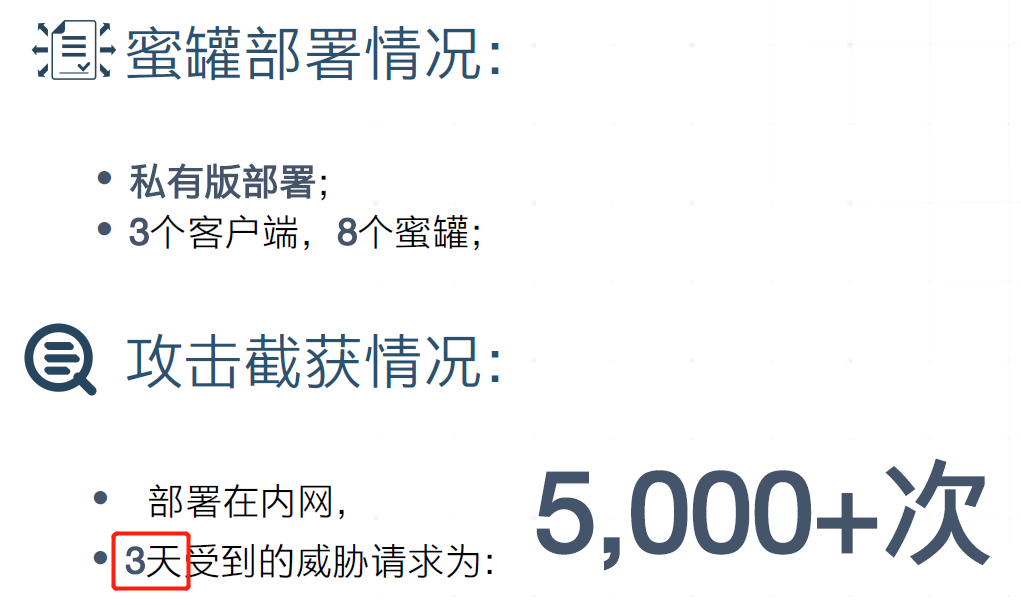

1)蜜罐部署情况及攻击截获情况

2)勒索病毒捕获全过程

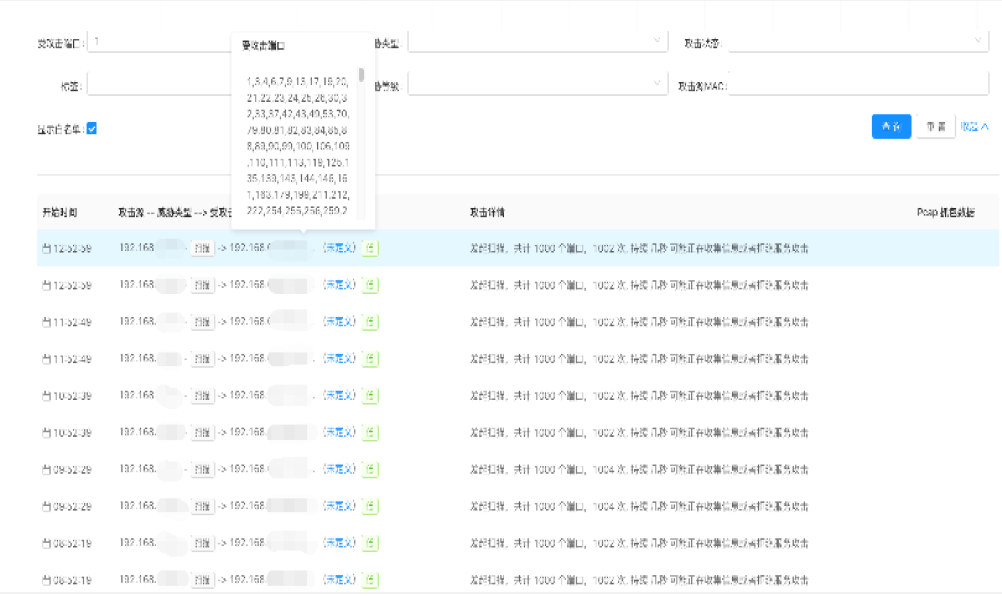

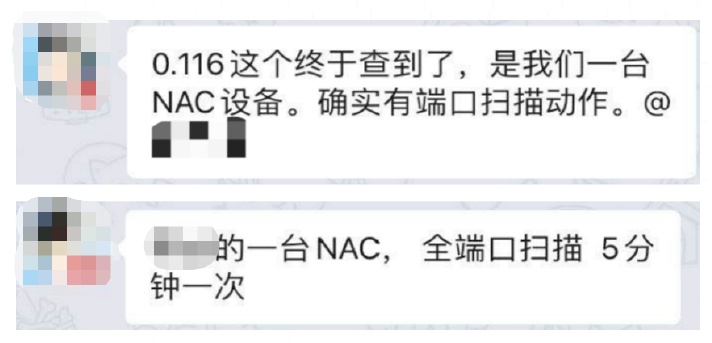

1、发现某内网IP不断对全端口发起扫描

2、确定对445端口大量扫描,协助客户设备排查

3、发现中毒机器,防止内网横向攻击

四、网络攻防对抗小结

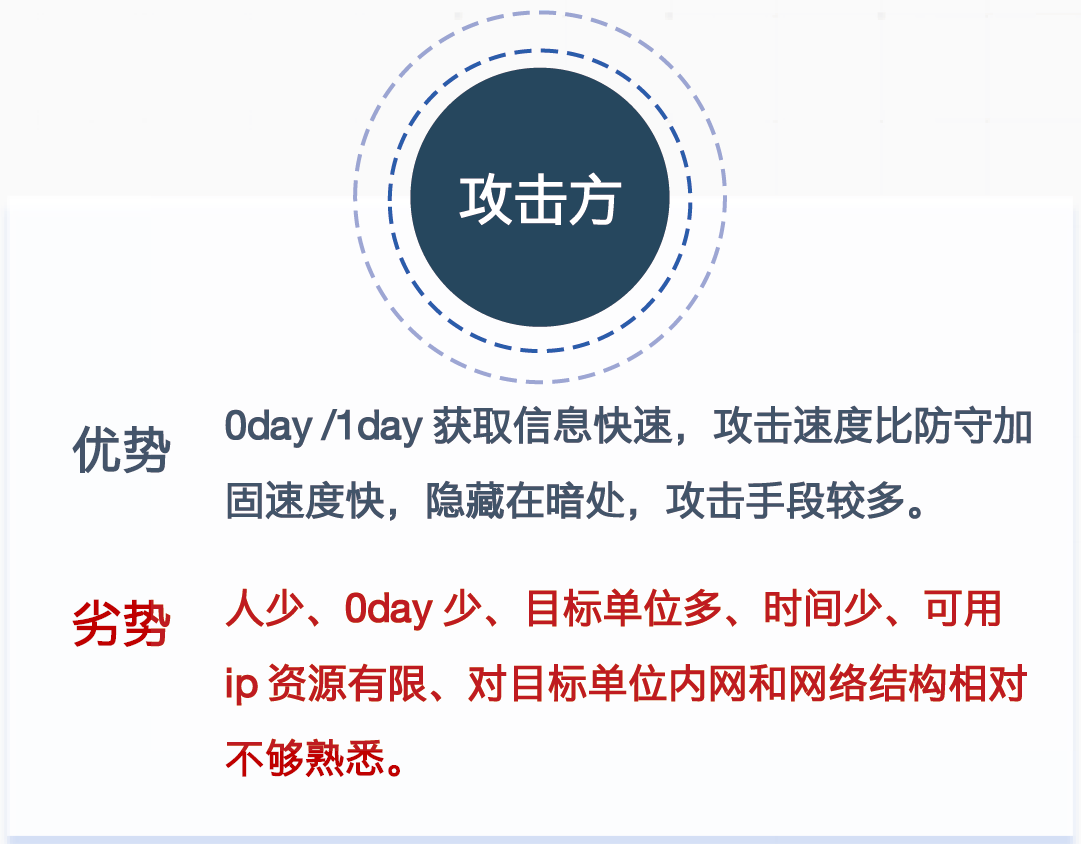

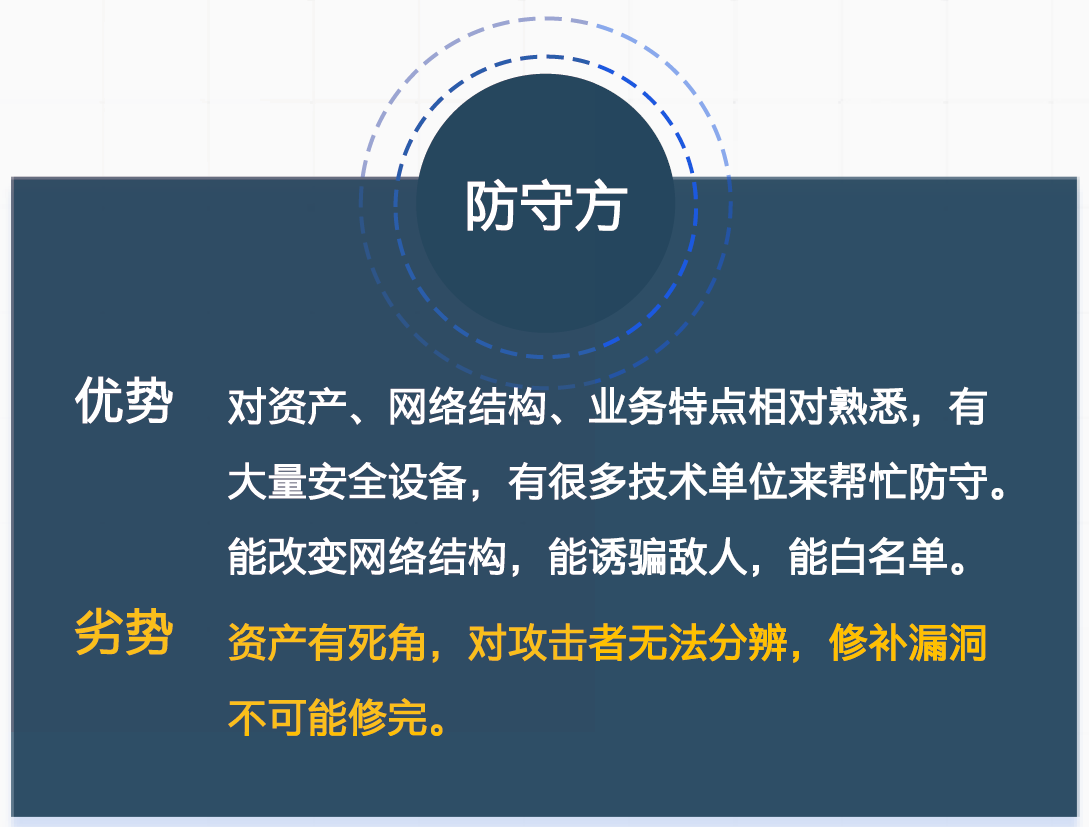

1、攻守双方的优势和劣势是采取对应策略的出发点。

2、通过三点核心,扭转攻防因信息不对称造成的实力失衡,由劣转优。

核心一:通过部署蜜罐、获取一手0day /1day资料等手段,消灭(防守方)信息不对称的劣势。

核心二:通过主动建立攻击方档案库,通过反制追踪技术,通过自动化消耗攻击资源方式,制造针对(攻击方)信息不对称的优势。

核心三:通过“非白即黑”的严格管控策略,使用人工+智能的强审计模式,有的放矢地进行重点布放,确保万无一失。

扫码观看直播回放

热门文章

攻防对抗+溯源反制,创宇蜜罐实战分享实录(附PPT+直播回放)

在经历了侦察和武器准备后,攻击者便会开始尝试发动攻击。通过对目标业务系统进行攻击武器的投递、漏洞的利用以及程序安装,对防守方的基础服务端口尝试各种getshell利用。

赵威:互联网企业内容安全治理指南(附PPT)

随着互联网的不断发展,现在的人们都是“一机在手,天下尽在掌握”。手机上丰富的APP带领人们阅尽世间风采。在近两年,连续每年增长的APP数量却出现了下滑的趋势。从2017年-2019年APP在架数量走势可以看出自2018年开始,APP在架数量开始明显下降。

李晨:在线教育行业等级保护实践(附PPT)

等级保护的基本流程包括定级备案、进场测评、整改复测、获取报告。首先由信息安全专家进行定级,备案完成后进行进场测评,由第三方检测机构进行等级保护测评,并提出需整改的问题清单。

关注知道创宇云安全

获取安全动态